SSH-beveiliging

02-01-2022

Mijn PC is van buitenaf altijd bereikbaar via SSH. Dit is onder meer nodig voor de Dropbox-niet-meer-nodig-functie.

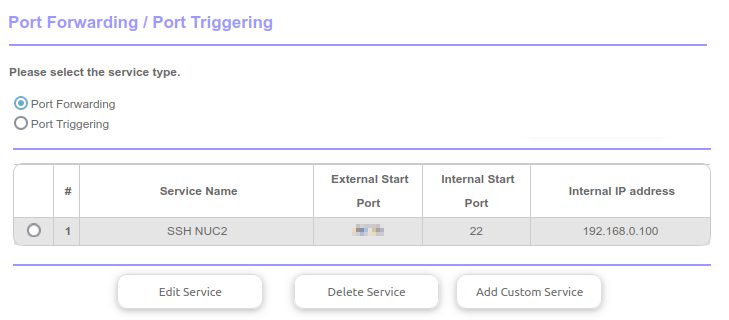

Ik heb wel de poort van SSH verandert door op de router een andere poort dan 22 open te zetten en die dan te forwarden naar poort 22 van de thuis-PC:

Voorkom inloggen als root

En daarnaast voorkom ik dat ze met de gebruikersnaam root kunnen inloggen. Je kunt alleen maar inloggen als je mijn persoonlijke gebruikersnaam weet en het wachtwoord dat daarbij hoort. Het wachtwoord is absurd complex en lang. Je kunt het niet intypen want dan ben je een uur bezig (ik gebruik Espanso als ik het thuis in moet typen). Edit de SSH-config:

sudo nano /etc/ssh/sshd_configZet AllowUsers

Voeg de entry AllowUsers toe aan het sshd_config-bestand met jouw usernaam:

AllowUsers=pietjeInstalleer en gebruik ook fail2ban:

Maak een kopie van het standaard configuratiebestand:

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.localOpen jail.local en zoek naar de sectie [sshd], vul dit in:

[sshd]

enabled = true

maxretry = 5

bantime = 3600

findtime = 600

bantime: Tijd (in seconden) dat een IP geblokkeerd blijft.

findtime: Tijdvenster (in seconden) waarin de mislukte pogingen worden geteld.

Herstarten:

sudo systemctl restart fail2banOm geblokkeerde IP's te zien:

sudo fail2ban-client status sshd